Разследване: Измамни схеми на Северна Корея - хаква чрез интервюта за работа, внедрява шпиони в компании

Изследователите от Unit 42 откриха две отделни кампании, насочени срещу дейности за търсене на работа чрез държавно спонсорирани участници в заплахи, свързани с Корейската народнодемократична република (КНДР), известна като Северна Корея. Наричат първата кампания Contagious Interview („Заразяващо интервю“), при която участници в заплахи се представят за работодатели (често анонимно или с неясна самоличност), за да подмамят разработчиците на софтуер да инсталират зловреден софтуер чрез процеса на интервю. Този зловреден софтуер създава потенциал за различни видове кражби. Contagious Interview се управлява от спонсориран от държавата Северна Корея участник в заплахата, посочват те.

Наричат втората кампания Wagemole, при която участниците в заплахите търсят неоторизирана работа в организации, базирани в САЩ и други части на света, с потенциал както за финансова печалба, така и за шпионаж. С висока степен на увереност твърдят, че Wagemole е заплаха, спонсорирана от държавата Северна Корея.

Наричат първата кампания Contagious Interview, защото участникът в заплахата се опитва да зарази разработчиците на софтуер със злонамерен софтуер чрез фиктивно интервю за работа. Първоначално откриват дейността чрез телеметрия на клиенти, а проучванията показват, че тя е започнала още през декември 2022 г. Част от инфраструктурата, поддържаща тази кампания, продължава да е активна и тази дейност остава постоянна заплаха. Целта на първата кампания вероятно е кражба на криптовалута и използване на компрометираните цели като среда за допълнителни атаки.

Докато се въртят около индикаторите от Contagious Interview, откриват изложени на риск файлове в друга инфраструктура, контролирана от актьор на заплахата. Тези файлове показват измамна дейност за търсене на работа, насочена към широк кръг от компании в Съединените щати (САЩ). Тази съкровищница от информация включва автобиографии с различни технически умения и множество самоличности, представящи се за лица от различни държави. Включва също така често срещани въпроси и отговори на интервюта за работа, скриптове за интервюта и изтеглени обяви за работа от американски компании. Наричат тази отделна кампания „Wagemole“.

Макар да не могат да определим целта на тази кампания, Министерството на правосъдието на САЩ и Федералното бюро за разследване (ФБР) съобщават, че Северна Корея използва дистанционни работници, за да пренасочва заплати към оръжейните си програми.

По време на разследването на Contagious Interview откриват две нови семейства зловреден софтуер, които наричат BeaverTail и InvisibleFerret. BeaverTail е зловреден софтуер, базиран на JavaScript, скрит в пакети на Node Package Manager (NPM). InvisibleFerret е прост, но мощен backdoor, базиран на Python. И двата зловредни софтуера са междуплатформени и могат да работят под Windows, Linux и macOS.

Групата предоставя и препоръки както за кандидатите за работа, така и за работодателите, които трябва да вземат предвид, когато провеждат интервюта или кандидатстват за работа от разстояние.

Например:

- Не използвайте компютри, предоставени от компанията, за лични дейности.

- Бъдете предпазливи към акаунти в GitHub с малко репозитории или актуализации.

- Потвърждавайте легитимността на компаниите, за които кандидатствате.

- Внимателно проверявайте самоличността на кандидатите за работа.

Схемата Contagious Interview

Подозрителна дейност е открита още през март 2023 г., свързана с неидентифицирани образци на зловреден софтуер. Разкрити са две нови семейства зловреден софтуер. Инфраструктурата за Contagious Interview е създадена още през декември 2022 г.

Чрез реклами в платформи за търсене на работа участникът в заплахата, който стои зад Contagious Interview, се насочва към разработчици на софтуер, като се представя за потенциален работодател. Обявите, които можем да свържем с тази кампания, често са анонимни или целенасочено неясни, без реален индикатор за работодателя, когото представляват. Въз основа на някои от имената на файловете на зловредния софтуер, свързани с тази кампания, този участник в заплахата може също така да се представя за легитимни компании или агенции за набиране на персонал, свързани с изкуствен интелект, криптовалути и NFT. Подобно на други участници в заплахата, този участник в заплахата би могъл да достигне до потенциалните жертви и чрез имейл, платформи на социалните медии или чат канали на общностни форуми, използвани от разработчици на софтуер.

След като установи контакт, актьорът за заплахи кани жертвата да участва в онлайн интервю. За интервюто извършителят на заплахата вероятно използва видеоконферентна връзка или други инструменти за онлайн сътрудничество.

По време на интервюто участникът в заплахата убеждава жертвата да изтегли и инсталира пакет, базиран на NPM, хостван в GitHub. Акторът на заплаха вероятно представя пакета на жертвата като софтуер за преглед или анализ, но всъщност той съдържа зловреден JavaScript, предназначен да зарази хоста на жертвата със злонамерен софтуер със задна врата.

За да разберем по-добре тази верига от събития, първо трябва да разберем как участникът в заплахата е използвал GitHub за тази кампания.

Злоупотреба с GitHub за заразяващо интервю (Contagious Interview)

Замислен като пространство за сътрудничество за разработчици на софтуер, GitHub е привлекателен за много разработчици, защото основната му опция за услуга е безплатна. Това прави GitHub привлекателен и за престъпниците. Извършителят на заплаха, който стои зад Contagious Interview, е един от многото престъпници, които са използвали безплатния план за услуги на GitHub, за да хостват невинно изглеждащи хранилища и да ги използват като мощни инструменти за компрометиране.

Извършителят на заплахата, който стои зад Contagious Interview, е създал различни самоличности, за да хоства редица хранилища на GitHub, създавайки инфраструктура, която да вдъхне доверие на набелязаните жертви. При по-внимателно проучване обаче се оказва, че тези хранилища на GitHub не са толкова надеждни, колкото изглеждат първоначално.

Безплатните акаунти в GitHub, използвани за Contagious Interview, имат само едно хранилище, което не се актуализира, докато много легитимни разработчици на софтуер са домакини на множество хранилища с няколко актуализации.

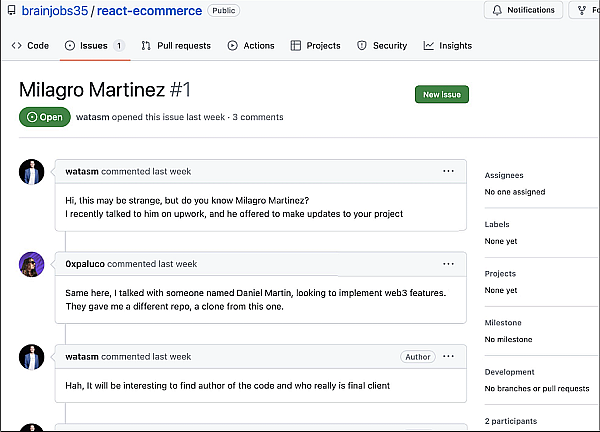

По-нататъшното проучване на подозрителните хранилища, открити по време на разследването, потвъррждава първоначалната оценка. Разделът Issues (Проблеми) на дадено хранилище в GitHub често предоставя улики.

По-долу са показани коментари в раздела Issues (Проблеми) на хранилище, използвано в Contagious Interview. Хранилището с име react-ecommerce е създадено под потребителски акаунт в GitHub с име brainjobs35. Това хранилище и този акаунт вече не са активни.

NPM, отворен код и атаки по веригата за доставки

Разработчиците на софтуер все повече разчитат на пакети и библиотеки на трети страни, за да оптимизират проектите си. Те предоставят възможност за атаки по веригата на доставки. Сред тези пакети NPM е централен хъб за безброй проекти, използващи JavaScript, като според уебсайта на NPM в света има 17 милиона разработчици.

Характерът на NPM с отворен код помага на злонамерените участници да намерят начини да инжектират вреден код в легитимни пакети на NPM и да разпространяват тези пакети чрез GitHub. След като бъдат инсталирани, тези компрометирани пакети NPM действат като фини задни вратички, предоставяйки на заплахите неоторизиран достъп до целевите мрежи. GitHub и Phylum също съобщиха за подобни атаки.

Злонамерените NPM пакети помагат на участниците в заплахата да избегнат повечето традиционни техники за откриване, тъй като:

- Повечето двигатели за откриване на статичен и динамичен анализ не могат да изпълнят пакет NPM в среда за изпълнение на Node.js, тъй като това не е поддържан тип файл.

- Клонирането на хранилище и стартирането на Node.js код е нормална, разрешена операция в повечето екипи за разработване на софтуер, която няма да бъде сметната за подозрителна.

В резултат на това злонамерените JavaScript файлове в тези NPM пакети имат ниска или нулева степен на откриване при изпращане в услуга като VirusTotal.

Освен това NPM може лесно да се инсталира на множество операционни системи, което позволява на участниците в заплахите да увеличат максимално своята повърхност за атака при разпространението на зловреден пакет NPM.

Актът на компромис

По време на процеса на интервю жертвите подготвят своята среда за разработка. При атаките повечето разработчици използват Visual Studio Code с набор от приставки като Code Helper, заедно с разширения за Git и Node.js. Това включва NPM.

След като тези основни системни изисквания са изпълнени, участникът в заплахата иска от жертвата да инсталира зловредния пакет NPM, представящ се за легитимен софтуер в GitHub. Този зловреден пакет NPM съдържа JavaScript за новооткрития зловреден софтуер, който наричат BeaverTail.

Файлът JavaScript на BeaverTail в пакета NPM е силно замаскиран, за да избегне откриване. Участникът в заплахата може да качи целия зловреден пакет NPM в GitHub или да инжектира кода BeaverTail в легитимни проекти NPM на други разработчици.

BeaverTail краде информация и извлича допълнителен зловреден софтуер като втори етап на полезен товар. Този полезен товар е междуплатформен backdoor, който изследователите наричат InvisibleFerret.

Базиран на Python, InvisibleFerret е насочен към популярни уеб браузъри в Windows, Linux и macOS, за да открадне идентификационни данни за вход и други чувствителни данни. Тази функционалност включва извличане на данните за влизане в браузъра, декриптиране на информацията и кражба на идентификационните данни за влизане на жертвата. InvisibleFerret може също така да извлича информация за кредитни карти, използвани от жертвата чрез уеб браузър.

Схемата Wagemole

Докато се занимават с инфраструктурата на GitHub, свързана със Contagious Interview, Unit 42 откриват случайно изложени файлове в хранилище на GitHub в друг акаунт в GitHub.

Тези файлове включват:

- Автобиографии с фалшиви самоличности, представящи се за лица от различни националности;

- Често задавани въпроси и отговори на интервюта за работа;

- Скриптове за самопредставяне, включващи лична информация на подставените лица;

- Копия на обяви за откриване на работни места в областта на ИТ от американски компании;

- Сканирано копие на открадната карта за постоянно пребиваване в САЩ;

- Списък с неидентифицирани контакти на продавачи на акаунти.

Времевите маркери на файловете показват, че тази кампания е започнала още през август 2022 г., а времевите маркери продължават до началото на декември 2022 г. Тази дейност остава постоянна заплаха.

Тези файлове посочват друга кампания, кандидатстваща за отдалечени ИТ работни места с помощта на фалшиви самоличности, която наричат Wagemole. Информацията от някои от документите показва, че този участник в заплахата е свързан със Северна Корея. Автобиографиите от тези файлове показват, че целите включват широк кръг от американски компании и пазари за работа на свободна практика. Тази дейност вероятно е свързана с доклад, според който Северна Корея използва дистанционни работници, за да пренасочва заплати към оръжейните си програми.

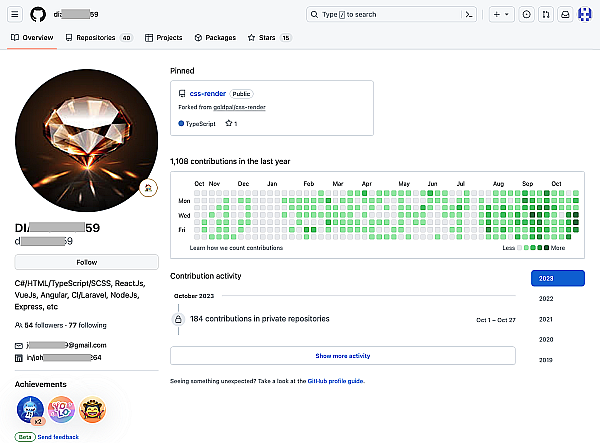

Всяка фалшива автобиография има различен американски телефонен номер за личен контакт, като се използват по-специално номера на глас по интернет протокол (VoIP). Някои автобиографии включват връзки към профил в LinkedIn и връзки към съдържание в GitHub. По-долу е показано хранилище в GitHub, което един от търсещите работа е поддържал.

Тези акаунти в GitHub изглеждат добре поддържани и имат дълга история на активност. Тези акаунти показват чести актуализации на кода и общуване с други разработчици. В резултат на това тези акаунти в GitHub са почти неразличими от легитимните акаунти.

Търсещият работа твърди, че се намира в САЩ, и казва на интервюиращия по телефона, че в момента е извън страната и посещава семейство в чужбина поради COVID, но може да започне работа от разстояние.

Това не се ограничава само до работа от разстояние в областта на информационните технологии в компании, базирани в САЩ. Някои от документите посочват, че този заплашителен актьор търси и работа на свободна практика на множество пазари, като се насочва към по-широк мащаб от световни пазари, които включват и Африка.

Тези измамени лица, търсещи работа, поддържат множество акаунти за електронна поща, уебсайтове за свободни професии, хранилища на изходен код и платформи на агенции за работа. Като тактика за спечелване на оферти за работа и скриване на истинската си самоличност тези търсещи работа лица са се опитвали също така да купуват или заемат акаунти с висока репутация на пазарите на продавачи на акаунти.

Сред копията на обявите за работа в САЩ, хоствани в тази инфраструктура, най-голяма част са за ИТ и набиране на персонал. Работните места за ИТ услуги и решения може да предоставят на действащото лице, което стои зад Wagemole, допълнителни възможности за атаки надолу по веригата на доставки. Работните места за набиране на персонал биха могли да предоставят повече материали за лична идентификация, като идентификационни номера на кандидати за работа, автобиографии и други лични данни, които нападателите биха могли да използват по-нататък в кампанията Wagemole.

Приписване на отговорност

Тактиките в Contagious Interview и Wagemole съответстват на предишни дейности, спонсорирани от държавата Северна Корея.

За дейността Wagemole няколко от откритите документи съдържат информация, която категорично сочи към Северна Корея. Много от паролите, свързани с тези документи, са направени чрез корейски език, набран на американска клавиатура, а някои пароли включват думи, използвани само в Северна Корея. Освен това на компютрите, използвани от участниците в заплахите, които стоят зад тези кампании, бяха открити настройки на корейския език на клавиатурата.

Тези документи показват сходна дейност, за която съобщават множество медии въз основа на съобщения на правителството на САЩ и ФБР.

Contagious Interview също носи белезите на севернокорейска заплаха. Например преди това севернокорейска група се е представяла за лица, набиращи персонал за Meta, като е използвала подобна тактика, за да зарази търсещите работа със злонамерен софтуер. Съобщава се, че операция Dream Job, ръководена от севернокорейската APT Lazarus Group, е използвала социални медии, за да подмами жертвите да инсталират троянизирано приложение VNC като част от фалшиво интервю за работа. Спонсорираните от Северна Корея APT групи често са се представяли за наематели на работа, за да заразят потенциалните жертви със злонамерен софтуер със задна врата.

В хода на проучването на Contagious Interview наблюдават и индикатори, че разработчикът на BeaverTail и InvisibleFerret е кореспондирал или си е сътрудничил с други акаунти в GitHub, където открихме пряка връзка с Wagemole. Проследява се субектът на заплаха, който стои зад Contagious Interview - с умерена увереност това също е дейност, спонсорирана от Северна Корея.

Заключение

Изследователите от Unit 42 проучиха подозрителната активност и откриха тези две кампании - Contagious Interview и Wagemole. В процеса на работа откриха две нови семейства зловреден софтуер, които нарекохме BeaverTail и InvisibleFerret, използвани в кампанията Contagious Interview.

Разработчиците на софтуер често са най-слабото звено за атаки по веригата на доставки, а измамните предложения за работа са постоянна грижа, така че се очаква да продължи активността на Contagious Interview. Освен това Wagemole представлява възможност за внедряване на вътрешни лица в целевите компании.

Препоръки и защити

Каква е ефективната стратегия срещу тези заплахи? Разработчиците не трябва да използват компютър, предоставен от компанията, за лични или несвързани с работата дейности, като например интервюта за работа. Личната дейност на компютър, предоставен от компанията, може да предостави възможности на участниците в заплахите да получат достъп до мрежата на компанията чрез зловреден софтуер.

Разработчиците трябва да бъдат подозрителни и към акаунти в GitHub, съдържащи едно единствено хранилище с малко или никакви актуализации. Участниците в заплахите често злоупотребяват с безплатни услуги като GitHub, за да разпространяват зловреден софтуер. Освен това никой не трябва да инсталира непознати файлове от непроверени източници на работните или домашните си компютри.

Кандидатите за работа трябва да положат дължимата грижа, за да потвърдят съществуването и легитимността на компаниите, предлагащи интервюта за работа, а също и да потвърдят, че потенциалните интервюиращи действително работят за компаниите, които твърдят, че представляват. Също така е добре да се внимава при изтеглянето и инсталирането на необичайни видове комуникационен софтуер или при изтеглянето на софтуерни пакети като предпоставка за получаване на интервю.

Относно Wagemole - работодателите трябва да проверяват внимателно всички кандидати за работа. Фалшивите самоличности са все по-голям проблем в платформите на социалните медии, свързани с работата, а участниците в заплахите могат лесно да създадат псевдоним за работа от разстояние. Ако личните интервюта не са възможни, използвайте телеконферентна връзка за интервюиране на кандидатите за работа. Бъдете внимателни към всички, които кандидатстват за работа на място, заявяват, че в момента са извън района, и след това предлагат незабавна готовност за работа от разстояние. За длъжностите, които се изпълняват само от разстояние, работодателите трябва да бъдат подозрителни към всичко, което изглежда необичайно за всеки кандидат за работа по време на процеса на наемане.

Разследване на Unit 42. Преводът и заглавието са на редакцията на ФрогНюз. Публикацията е препубликувана със съкращения.

Моля, подкрепете ни.